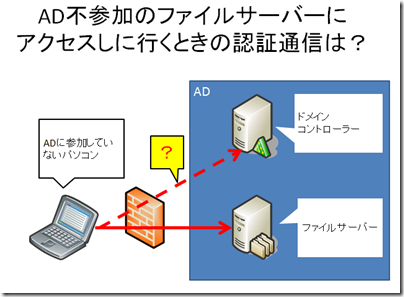

例えば、会社でAD(=Active Directory)を使用していたとします。

家のパソコンからリモートでインターネットVPNをつなげたり、

別の運用会社からリモートでインターネットVPNをつなげたりする時を想定しています。

AD参加のファイルサーバーにだけ接続させたい場合、どのような通信が発生するのでしょうか?

レジュメ

環境・前提条件

- ADドメインコントローラ、Windows Server 2012 R2

- AD参加のファイルサーバー、Windows Server 2012 R2

- AD参加していないパソコン、Windows 7

の環境で確認しました。

結論、ADドメインコントローラとは認証通信は不要

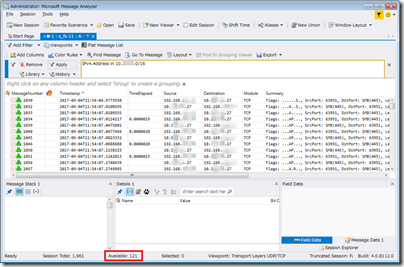

ファールサーバーにIPアドレスでWindows共有アクセスをした時にパケットキャプチャしてみました。

すると、ADのドメインコントローラとは一切通信が発生していませんでした。

ファイルサーバーに認証しアクセスする場合は、ADドメインコントローラとパソコンは直接通信をする必要は無いのですね。

※ 通常はコンピュータ名アクセスをさせると思いますので、ADドメインコントローラとDNS通信は発生すると思います。

ちなみに、

パソコンのIPアドレスは192.168.x.Aで、ファイルサーバーのIPアドレスは10.y.z.Bです。(ADドメインコントローラも10.y.z.Cです)

ファイルサーバーとCIFS(TCP445)との通信しか発生していない

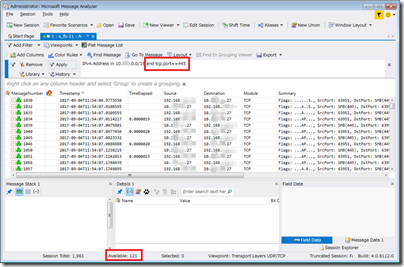

さらにに、ファイルサーバーとの通信を確認したところ、ファイルサーバーとパソコンとの間はCIFS(TCP445)の通信しかありませんでした。

検索条件をtcp.port==445としてもパケット行数が変わっていないことがわかります。

以前でいうUDP139通信(NBT=NetBIOS over TCP/IP)通信も今回の環境では発生していませんでした。

テストしたサーバーとクライアントのOSにも依存するかもしれませんね。

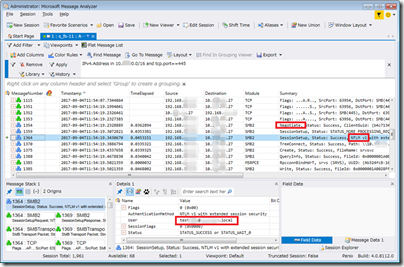

AD認証はCIFS通信内でファイルサーバーと認証している

実はAD認証はCIFS(TCP445)通信内で行われていました。

面白いのは、

- まずSMBのバージョンいくつで通信するのかネゴシエーションし(Windows 7がいるのでSMB2.1になった)

- その後、NTLM認証しているんですね(パソコンがADに参加していないのでケルベロス認証ではなくNTLM)

- そして、TreeConnect Success(接続成功)となる

AD参加していないパソコンは、ファイルサーバーのWindows共有アクセスをする時、直接ADドメインコントローラーとケルベロス認証とかしていないんですね。

あれ?最近はCIFSって言わないんですね、、、勉強になりました。

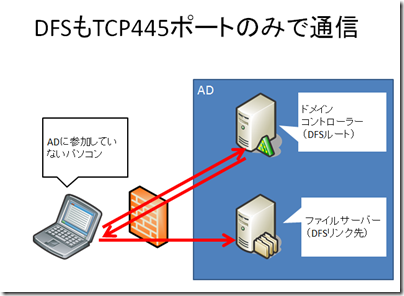

DFS通信もTCP445ポート内通信でDFSリンク先解決

おまけ情報にはなりますが、

さらに面白いのは、DFS(分散ファイルシステム)を利用している場合も、このTCP445ポート内で通信していました。

- ADドメインコントローラにTreeConnect Success(接続成功)してから

- ADドメインコントローラにGet DFS Referral して

- ADドメインコントローラーから戻ってきたNetworkAdress(DFSの設定先)に対し、名前解決をし再びSMB接続を試みます。

全部SMBプロトコル内で行っているんですね、驚きました。