最終更新日付: 2020年10月3日

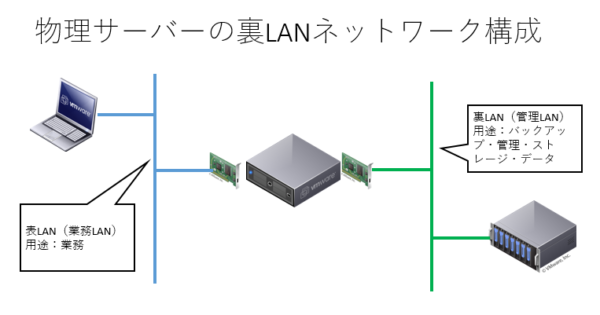

オンプレの物理サーバーの構成の時には、業務系ネットワーク(業務LAN=フロントエンド)のネットワーク帯域を消費したくないことから、管理系ネットワーク(裏LAN=バックエンド)を設けるネットワーク構成がありました。

AWS上のEC2では業務系ネットワーク(業務LAN=表LAN=フロントエンド)と完全に分離された管理系ネットワーク(管理LAN=裏LAN=バックエンド)を設けるネットワーク構成はとれるのでしょうか?

レジュメ

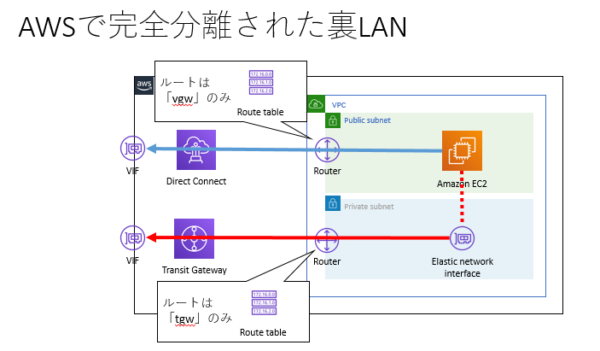

結論、TGW(トランジットゲートウェイ)も使用すれば分離された裏LANネットワーク構成は出来なくはない

ポイントはTGWを用意することにより、業務LANのVGWに対し裏LANが接続されていない点です。裏LANのルーターにはルーティングテーブル上にVGWは存在しなくTGWのみにつながっていることにより明らかにネットワーク分離されています。

クラウドに持って行って「そこまでする必要があるのか?」という疑問はありますが、「分離」にシビアな場合のネットワーク構成の場合ですね。

環境・前提条件

クラウドになり、ローカルなLANほどネットワーク帯域をシビアに考えなくなりましたが(ネットワーク帯域が広い)、

データ通信のセキュリティ面から完全に業務ネットワークと管理ネットワークを分離したいといった場合の話です。そして、両方のネットワーク共にオンプレに接続したい場合といった特殊要件です。

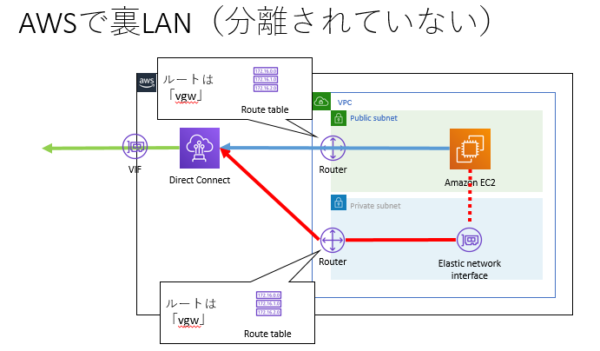

ただ普通に2枚NIC(複数ENI)を持っただけでは完全には分離されていない

例えば、とっても簡単に裏LANネットワーク構成を考えてみた場合、上記のようなAWSネットワーク構成が思い浮かぶと思います。しかし、この場合は二つのサブネットのルーターが、同じVGWに接続してしまうため、厳密にはネットワークは分離されていない状態です。

TGWはVGWとはルートテーブル上、別物のルートターゲットになる(別ルーティング機器)

AWSのサブネットで設定するルートテーブル(ルーティング)は、サブネットのGWの先にいるルータのルートテーブルを設定しています。

EC2

↓

VPCのGW (10.x.x.1)

AWSのルートテーブルに沿った通信

↓

ルートターゲット(VGWやTGW)

※VGW=Virtual Private Gateway、TGW=Transit Gateway

↓

オンプレ

といった通信ルートになるので、サブネットが分かれていて、VGWとTGWといったルートターゲットが別物ならばAWSのコンソール上(論理上)は完全に分離されたネットワークになります。

オンプレに接続しなくても良い場合は、VPC Peeringでも裏LANが作れますね。

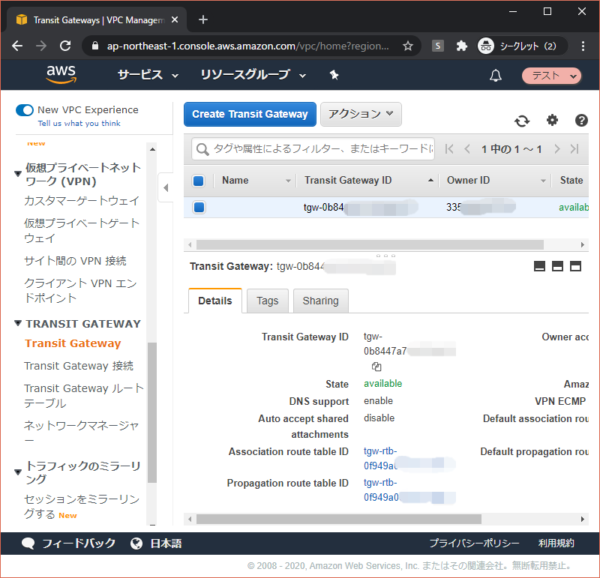

TGWは接続先VPNやVIFが無くても作成でき使用出来きる

TGWの面白いところは、オンプレミスと接続するようなDXのVIFやVPNが無くても、

複数のVPC同士を相互にネットワーク接続する意味合いで、TGWを作成し使えるところが面白いですね!