最終更新日付: 2020年9月30日

通常、ドメイン参加すると、メンバーサーバーはNTPのType設定はNT5DSになります。

しかし、AWS上でADメンバーサーバーを構築したところ、NTPの設定を確認したら、NT5DSではなくAllsyncとなっていました。

何故そうなったのかを確認しました。

レジュメ

環境・前提条件

- Windows Server 2016

AWS上にWindows Server 2016のADサーバを用意し

AWS上にWindows Server 2016をAD参加して確認しました。

結論、AD参加するとNT TypeがAllsyncになってしまう現象はAWS環境だけ

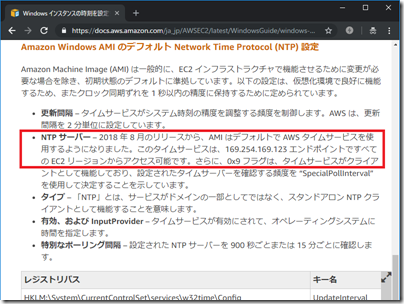

いろいろ確認したところ、AWSの2018年8月以降のAMIを利用するとこの現象が発生することがわかりました。

VMware環境などでは、この事象は発生しなく、ドメイン参加したサーバーはNTP TypeはNT5DSとなっていました。

理由は、2018年8月以降に、AWS環境ではAMIの仕様が変わったことが原因でした。

ドメイン参加したWindows Server 2016メンバーサーバーは本来NTP TypeはNT5DSとなる

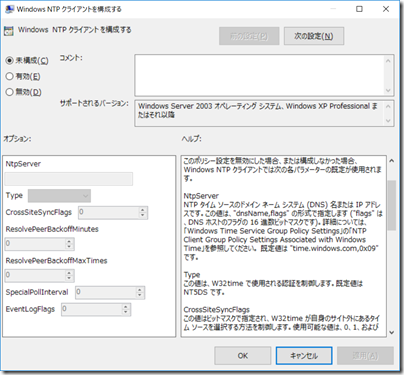

GPOの「コンピュータの構成」-「管理用コンポーネント」-「システム」-「Windowsタイムサービス」-「タイムプロバイダー」の

- Windows NTP クライアントの構成する

を確認すると、上記の画像のように、Typeのデフォルト設定は今でもNT5DSであることがわかります。

VMware環境で同様に確認しましたが(デフォルト値で)、NTP TypeはNT5DSでした。

AWSではNTPとして169.254.169.123を使用するようになった

AWSの仕様で、NTPサーバーの設定が入ったことが原因のようでした。

AWSだけでなく、NTPサーバーとしてtime.windows.com以外の別のサーバーを指定していたサーバーがAD参加すると今回の事象が起きるのではないかと思いました。

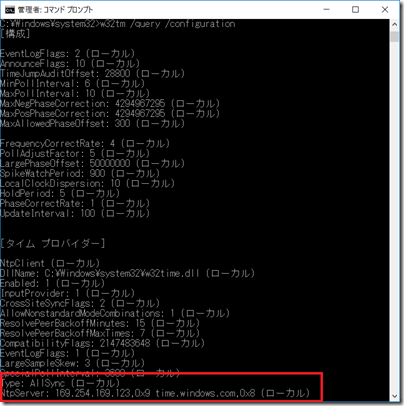

ドメイン参加前のAWS上のw32tmコマンド結果

w32tm /query /configuration

コマンドを実行することにより、

Type: NTP (ローカル)

NtpServer: 169.254.169.123,0x9

でした。スタンドアロンの時は、AWS上のTNPサーバーのみを参照するんですね。

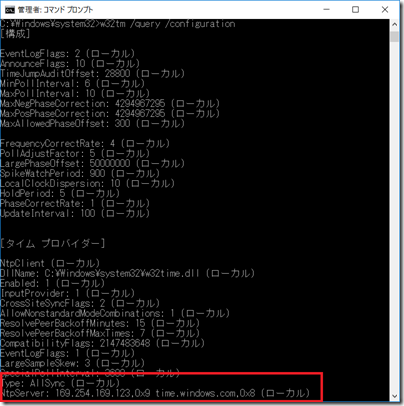

ドメイン参加後のAWS上のw32tmコマンド結果

ADドメインに参加して

w32tm /query /configuration

を実行すると、

ドメイン参加すると、169.254.169.123,0x9だけでなくtime.windows.com,0x8も含まれてきます。

複数NTPサーバーが立ってしまい、さらにドメイン参加してしまったので、NTP TypeがAllsyncとなってしまいました。

ドメイン参加時はトラブルが起きる前にNT5DSに戻したいですね、、、

ちなみに、グループポリシー(GPO)と利用してAWS上のサーバーを一度にNT5DSに戻すことは可能です。