AWSコンソールに、特定の送信元グローバルIPアドレスのみしか操作出来ないような制限をかけたいとすると、

IAMポリシーで制限がかけれます。

レジュメ

環境・前提条件

以下のように、IAMポリシーに送信元IPアドレスを設定し、AWSコンソールへのアクセスを拒否しました。(以下、サンプル)

{

"Version": "2012-10-17",

"Statement": {

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"NotIpAddress": {

"aws:SourceIp": [

"192.0.2.0/24",

"203.0.113.0/24"

]

}

}

}

}

参考:AWS: 送信元 IP に基づいて AWS へのアクセスを拒否する - AWS Identity and Access Management

結論、送信元IPアドレス以外のIPアドレスでもAWSコンソールにはログイン出来る

イメージ的には、「送信元IPアドレスを制限する」という言葉から、AWSコンソールにログインできないイメージになるのですが、

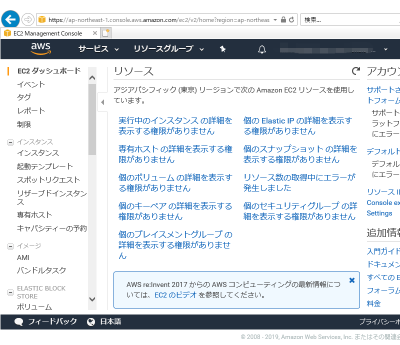

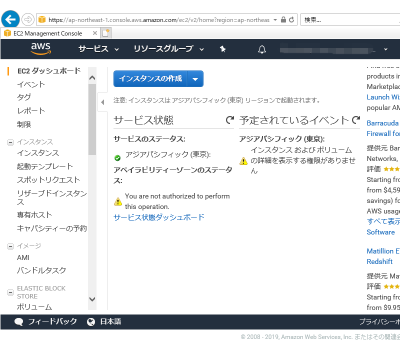

実は、上記の画像のように、

AWSコンソールにはログイン出来ますが、各リソースに対し参照や操作権限が無い状態

になります。これはIAMポリシーの設定記述を読めるようになると「確かにそうなるしかないかな」と納得できます。

逆に、AWSコンソールにログインしたら

- 実行中のインスタンスの詳細を表示する権限がありません

- You are not authorized to perform this operation.

といったメッセージが表示されていたら、接続元IPアドレスで一部権限が制限されている可能性があります。